Darytek與Fortigate VPN對連

轉到 VPN 和遠程訪問 >> LAN 到LAN,然後單擊可用索引。在通用設置中,提供配置文件名稱,選中啟用此配置文件,然後為呼叫方向選擇“撥出”。

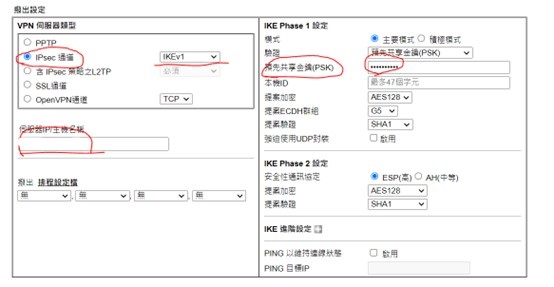

Darytek撥出設置

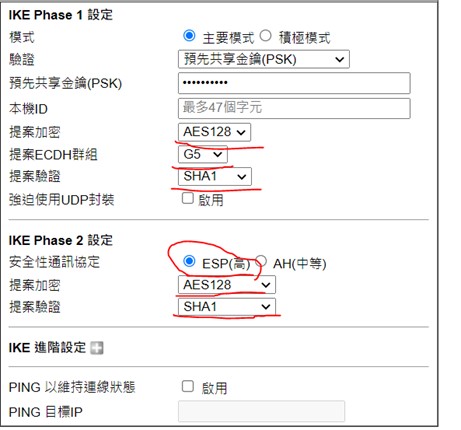

在撥出設置中,選擇“IPsec 隧道”,在服務器 IP 中輸入 FortiGate 路由器的 WAN IP,鍵入預共享密鑰以匹配 FortiGate 路由器上的設置,

在彈出窗口中,配置 加密協定 以匹配 FortiGate 路由器上的設置

在 TCP/IP 網絡設置中,在遠程網絡 IP 中鍵入 FortiGate 路由器的 LAN IP,然後單擊確定保存。

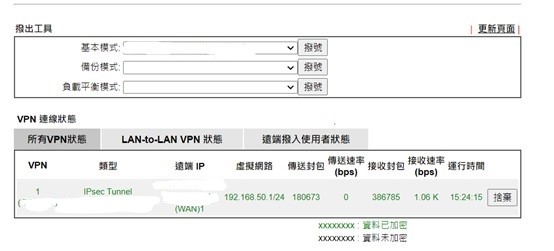

只要啟用配置文件,Vigor Router 就會嘗試啟動 VPN。

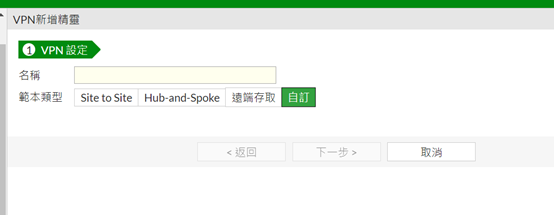

Fortigate配置

轉到 VPN >> IPsec 嚮導,給一個名稱,為模板類型選擇自定義,然後單擊下一步。

在網絡設置中,在 IP 地址中輸入 Vigor Router 的 WAN IP,並在 Interface 中選擇 Vigor Router 所在的 WAN 接口。

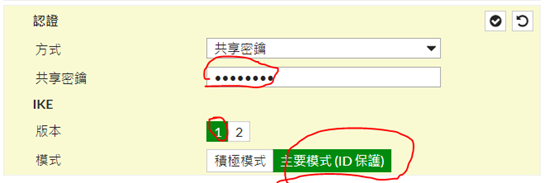

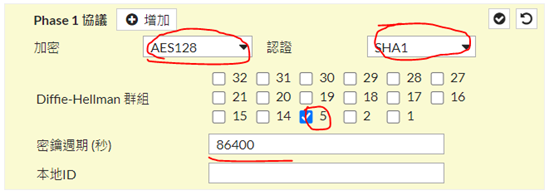

在身份驗證設置中,鍵入 Pre-shared Key 並設置密鑰週期。

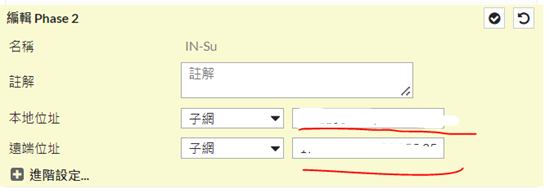

在第 2 階段設置中,鍵入 FortiGate 上要鏈接到 Vigor 路由器的 IP 子網作為本地地址,以及 Vigor 路由器的 LAN IP 子網作為遠程地址。

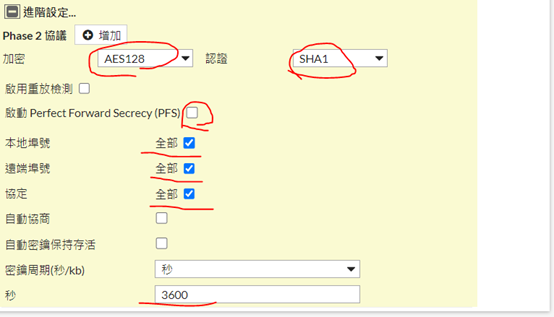

在 Phase 2 Proposal 設置中,禁用 Perfect Forward Secrecy (PFS),並設置 Key Lifetime(Vigor Router 默認使用“3600”)。

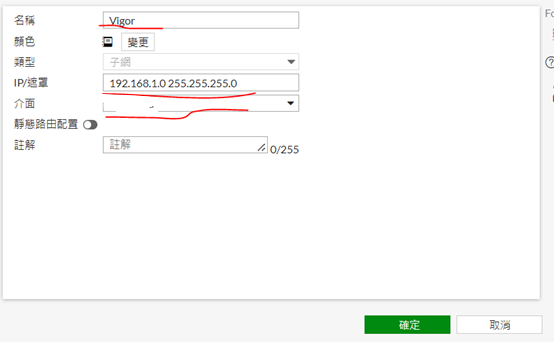

為策略設置創建地址配置文件:轉到 Policy & Objects >> Addresses >> Create New >> Address,命名並輸入 Vigor Router 的 LAN IP 子網作為 Subnet /IP Range,選擇我們剛剛的 IPsec Tunnel為接口創建,然後單擊確定應用。

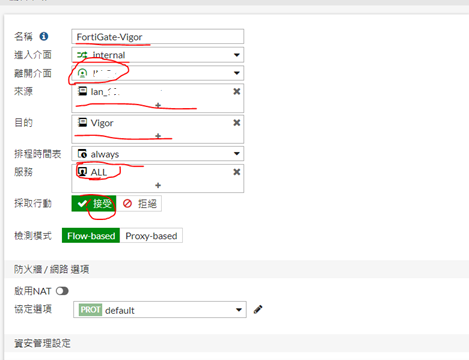

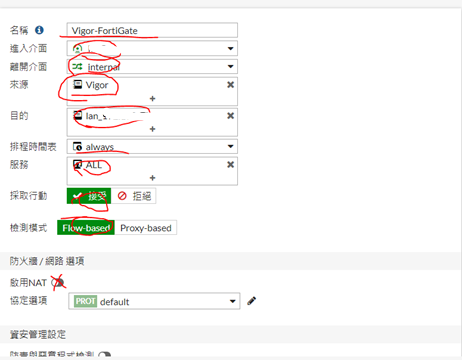

為 VPN 流量創建防火牆規則:轉到 Policy & Objects >> IPv4 Policy >> CreateNew,我們需要接受兩種類型的流量:從內部網絡到 Vigor 網絡,以及從 Vigor 網絡到內部網絡。

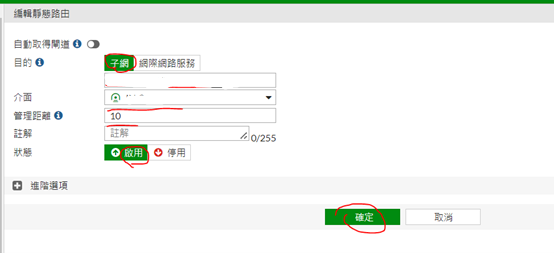

為 VPN 創建靜態路由:轉到網絡 >> 靜態路由 >> 新建,在目標中鍵入 Vigor 路由器的 LAN IP,然後為設備選擇 IPsec 隧道。